Så hackades Time.coms omröstning om viktigaste person 2009

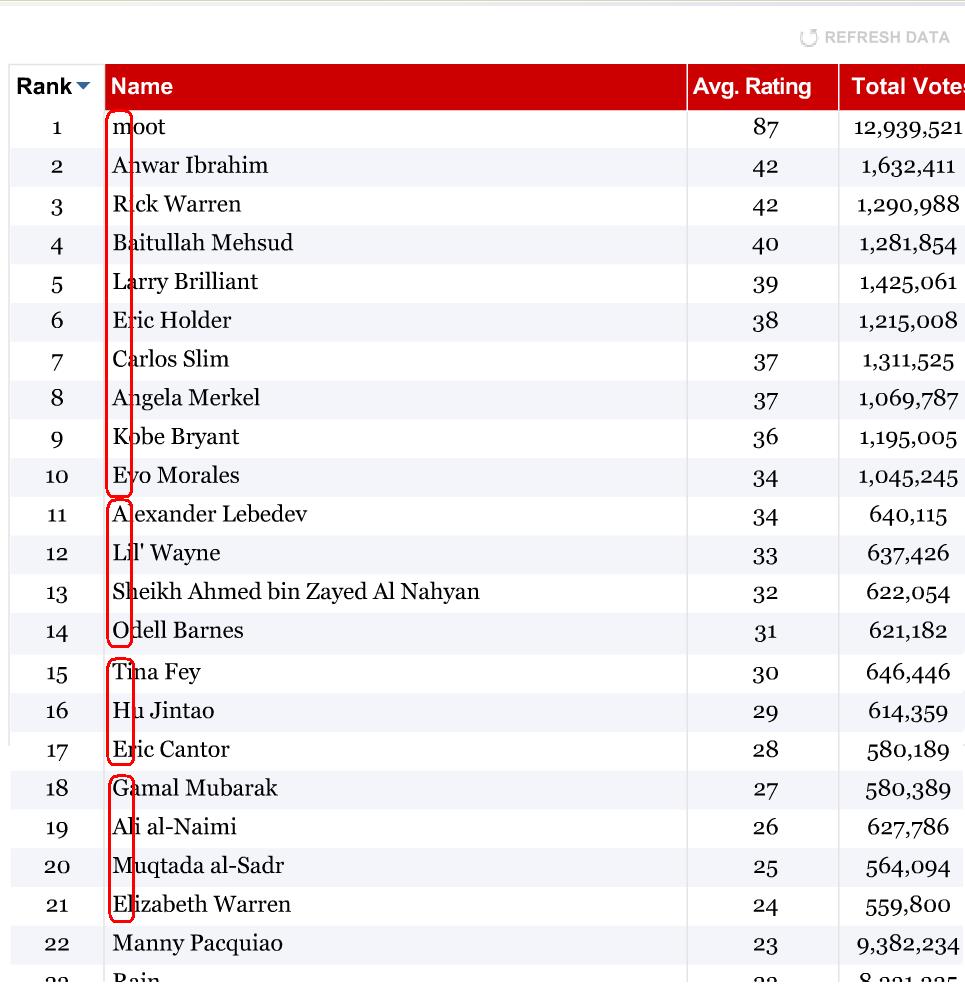

Vi har tidigare skrivit webbsäkerhet, bland annat om faran med att inte kontrollera indata och följderna det kan få (bl.a. SQL Injection). Några som nyligen har råkat ut för detta är Time Magazine som hade en omröstning om världens mest inflytelserika personen. Otippad vinnare blev moot, som slog både Barack Obama, Oprah och Vladimir Putin. Moot är knappast känd för allmänheten, men han har grundat webbplatsen 4chan som är en av de mest inflytelserika (och samtidigt urballade) på internet när det gäller webbkultur och att skapa nya uttryck som sprids som vinden. Från 4chan kommer memes som Rickrolling, Lolcats, Chocolate Rain och många andra. Inte nog med att moot vann omröstningen, i topplistan döljer sig dessutom ett budskap:

Var detta en osannolik slump? Marblecake är ett uttryck som används av hackergruppen som har jagat Scientologerna – så självklart inte. Allt är resultatet av mycket nedlagd tid och flera hackningar av Time.coms röstningsfunktion. Såhär såg stegen ut översiktligt:

- När någon röstade på time.com så skickade röstningsvärdena som en vanlig GET: http://www.timepolls.com/contentpolls/Vote.do?pollName=time100_2009&id=1883924&rating=1. Det gjorde det väldigt lätt att skapa ett script som bara kör samma röst om och om igen i rasande takt. Medlemmarna på 4chan började sprida ut addresser i diskussionsforum som automatisk röstade 100 eller 1000 gånger på moot. Bland annat gjorde man det på forum för en av moots största konkurrenter, Koreanska popstjärnan Rain, där medlemmarna trodde att de röstade på sin favorit.

- Efter ett tag upptäckte någon att det inte fanns någon kontroll av värdet på rating. Snart började automatröstningscripten skicka in värden på 300 på moot och negativa värden på konkurrenterna.

- Time.com upptäckte problemen och raderade miljoner med röster som man bedömde komma från automatröstare. Man försökte täppa till hålet genom att kryptera värdet som skickades in. Hackarna lyckades dock fiska upp lösenordet till krypteringen ur flashfilen som röstningen gjordes via, så snart var alla autovoter-scripts igång igen.

- Time.com införde också en spärr som gjorde det omöjligt att rösta för många gånger och i för snabb följd från samma dator. Hackarna upptäckte dock att om datorn körde Ipv6 så fungerade inte spärren, så autoröstningarna fortsatte i ännu högre tempo.

Time.com själva verkar ta det hela med jämmod. Själv tänker jag att det är ett erkännande i sig att ha så många fans som moot som lägger ner så mycket tid på att manipulera en sån här omröstning, men det kanske inte gör honom till världens mest inflytelserika.

Sensmoralen är att en bättre koll på indata hade räddat Time.com från flera av hackningarna. I slutänden är det dock nästan omöjligt att skydda en publik webbplats eller funktion från angrepp när webbens skarpaste hackare lägger manken till. Absolut säkerhet är omöjligt, man måste alltid göra en riskbedömning – både sannolikheten för angrepp, men även följderna ifall angrepp skulle ske – och anpassa eventuella ytterligare (kostsamma) säkerhetsinsatser efter den. Time.com gjorde uppenbarligen en felbedömning av risken för angrepp.

Läs hela den långa och välförklarade bloggposten om hacket på Music Machinery.

Anders Bornholm

2010-03-03